1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

| import subprocess, os

def dexor(filename):

b = bytearray(open(filename, 'rb').read())

for i in range(len(b)):

b[i] ^= 0x49

open(filename, 'wb').write(b)

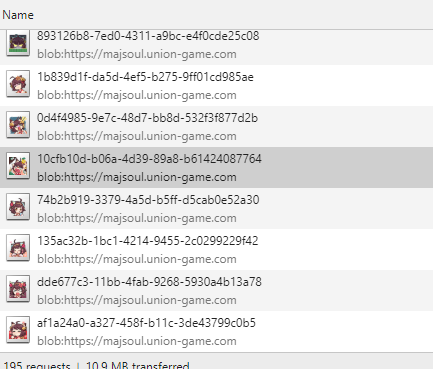

def execute(filename, url):

do = subprocess.Popen('wget -O img/' + filename + ' ' + url, shell=True, stdout=subprocess.PIPE, stderr=subprocess.PIPE)

out, err = do.communicate()

print("Dexoring " + filename)

dexor('img/'+filename)

FNULL = open(os.devnull, 'w')

version = ['v0.4.1.w', 'v0.4.232.w', 'v0.4.237.w', 'v0.5.34.w', 'v0.5.90.w']

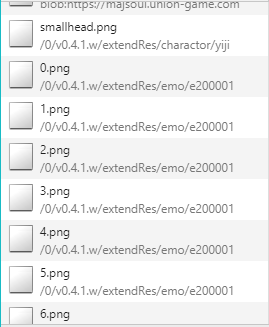

url = "https://majsoul.union-game.com/0/%s/extendRes/emo/e2000%02d/%d.png"

role_name = ['yiji', 'erjietang', 'jianai', 'qianzhi', 'wunv', 'fuzi', 'bamuwei', 'jiutiao', 'zeniya', 'kawei']

for role in range(1,9):

for img_id in range(9):

execute(role_name[role-1] + '-' + str(img_id) + '.png', url % (version[3], role, img_id))

for img_id in range(10, 14):

execute(role_name[role-1] + '-' + str(img_id) + '.png', url % (version[3], role, img_id))

for role in range(9,11):

for img_id in range(9):

execute(role_name[role-1] + '-' + str(img_id) + '.png', url % (version[4], role, img_id))

if role == 9:

for img_id in range(10, 13):

execute(role_name[role-1] + '-' + str(img_id) + '.png', url % (version[4], role, img_id))

|